Roteiro do golpe exposto por Filipe Deschamps mostra uso de dados vazados, “CNPJ laranja”, troca súbita para CPF e técnicas de IA para clonar voz e imagens.

Um caso relatado por Filipe Deschamps escancara o novo manual do estelionato digital: com dados vazados, criminosos criam um perfil falso no WhatsApp, chamam sua mãe de “mãe”, usam foto pública e tentam arrancar um Pix com pressa. O passo a passo inclui CNPJ “laranja” e, se houver desconfiança, mudança repentina para CPF, sempre com mensagens autodestrutivas e histórias verossímeis.

No vídeo, Deschamps reúne um hacker ético (Penegui), o advogado Luís Augusto Durso e o criador Programador BR para demonstrar como painéis clandestinos de dados vazados revelam parentes, endereços e perfis e como IA já permite forjar foto, áudio e até vídeo.

O objetivo é único: pedir Pix. “Isso vai piorar”, alerta o grupo, ao mostrar clonagem de voz com meros 30 segundos de amostra.

-

Com 17,2 km, a ponte mais longa da União Europeia foi construída para resistir a um terremoto 4,5 vezes mais forte que o de Lisboa em 1755

-

Com 12 anos, estudante superdotado com QI 136 é aprovado em Matemática na universidade e mira o MIT, após ser o único a tirar nota 10 em concurso militar

-

Com R$ 3.000 mensais dá para viver bem? Veja as 5 cidades de São Paulo com baixo custo e boa estrutura pública

-

Maior aposta da Coca-Cola na China: mega fábrica futurista de 133.300 m² totalmente automatizada, movida a energia solar e equipada com robôs inteligentes para abastecer 100 milhões de consumidores

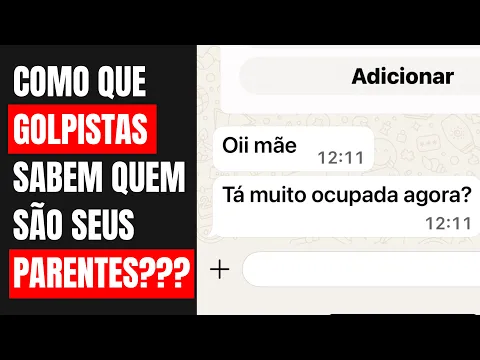

Como o golpe começa: proximidade fabricada

O contato chega por WhatsApp com um “Oi, mãe” e uma foto crível tirada de redes públicas. Detalhes denunciam: DDD fora do padrão da família, chat configurado para apagar mensagens em 24h e imagem de perfil diferente daquela que você conhece.

Mesmo assim, o apelo emocional fala alto e é aí que golpistas insistem em urgência (“preciso pagar agora”) para evitar checagens.

No caso narrado por Filipe Deschamps, a mãe percebeu o DDD estranho, mas o golpista manteve a pressão. A pressa é estratégia central: ela reduz seu senso crítico, bloqueia a verificação por chamada e cria o clima perfeito para o Pix.

O roteiro do dinheiro: do CNPJ “laranja” ao CPF “de última hora”

A sequência é quase sempre esta: primeiro, um CNPJ “limpo” é enviado para receber o Pix. Se a vítima hesita ou pede tempo, a conta é apagada e surge um CPF “alternativo”.

No caso relatado, o criminoso inclusive deletou a mensagem com o CNPJ e reapareceu com chave CPF, tentando atropelar a dúvida: “faz e me manda o comprovante”.

Por que trocam de conta? Porque queimam rapidamente as chaves que orbitam em esquemas de “empresa laranja” e testam opções até a operação passar sem bloqueio.

Mensagens autodestrutivas e justificativas truncadas (“não viu o áudio?”) ajudam a apagar rastros e a confundir quem tenta salvar provas.

Painéis de dados vazados: por que eles sabem quem é sua mãe

Segundo o hacker ético Penegui, os criminosos usam painéis montados a partir de grandes vazamentos e, muitas vezes, dados roubados de dentro de órgãos e empresas.

O resultado é um banco paralelo que cruza SUS, CNH/Detran, Receita, e-commerce e redes sociais. É assim que o golpista “sabe” quem é mãe, pai, cônjuge ou filho.

Esses painéis misturam vazamentos antigos e alimentação interna recente, entregando informações atualizadas o suficiente para parecerem íntimos.

Esse poder de contexto dá verossimilhança às narrativas e quebra defesas de quem está sob impacto emocional.

IA turbinando a fraude: foto, voz e vídeo

Na demonstração de Deschamps, imagens falsas foram geradas com IAs gratuitas a partir de uma foto pública — inclusive ambientando um “acidente” na cidade da vítima.

Mesmo com marca d’água e placas irreais, familiares reagiram ao choque emocional antes de analisar os detalhes. Quando a emoção assume o volante, a lógica freia.

No áudio, o Programador BR mostra clonagem de voz com 30 segundos de gravação, o bastante para pedidos de Pix “com a sua voz”.

E modelos de vídeo já permitem substituir rostos de forma convincente. Mensagem central do trio: “Com dados vazados e IA, os golpes vão sofisticar, não desacelerar.”

O que fazer na hora: protocolo antipanico

1) Não interaja. Bloqueie. A orientação do advogado Luís Augusto Durso é clara: evite extrair ‘mais dados’ do golpista. Interação prolongada abre brecha para links maliciosos e retaliações usando seus próprios dados vazados.

2) Confirme por outro canal. Nunca pague sem ligar (vídeo/chamada) para o suposto solicitante por um número já salvo. Frases curtas e objetivas ajudam: “Vou te ligar agora pelo número antigo”. Golpe não resiste a voz ao vivo.

3) Salve evidências sem clicar. Prints das conversas e chaves Pix (CNPJ/CPF) valem como insumo para as etapas legais. Não abra links e não baixe anexos.

4) Treine a família. Estabeleça senha de emergência (“palavra-sinal”), combine regra do “sempre ligo antes” e fixe alertas no grupo da família (DDD estranho = desconfie; pedido urgente = pare, respire, cheque). Educação recorrente é o melhor antivírus.

Se você já caiu: caminhos legais e bancários

1) Boletim de ocorrência (on-line). Registre imediatamente o BO com todas as provas (número, prints, chaves Pix). Padrões repetidos ajudam a polícia a conectar casos e acionar bancos.

2) Acione o banco e o MED do Pix. Com o BO em mãos, notifique seu banco e o banco de destino pedindo o Mecanismo Especial de Devolução. Quanto antes, maiores as chances de bloqueio de valores.

3) Escalou? Judicialize. Se o ressarcimento for negado, ações judiciais podem buscar recuperação de valores e responsabilização. Informar chaves e contas usadas no golpe ajuda a derrubar estruturas reincidentes.

Checklist de blindagem: mínimo viável de segurança doméstica

Mantenha WhatsApp com verificação em duas etapas e alertas de sessão. Oculte dados sensíveis em redes (data de nascimento, parentesco explícito, telefone de familiares). Desconfie de “urgência” + “novo número” + “Pix”: esse é o tripé do golpe.

Adote frase-sinal para emergências; combine que ninguém manda Pix sem ligação prévia; e padronize perguntas de confirmação que IA e painel de dados não conseguem responder (memórias familiares, apelidos internos, informações não públicas). Repetição cria reflexo: pare, confirme, só então aja.

A explosão de dados vazados e de ferramentas de IA mudou a regra do jogo: o golpe agora conhece sua família e fala como você. Diante disso, qual protocolo a sua casa vai adotar? Vocês já têm uma palavra-sinal?

Quem no seu círculo seria mais vulnerável a um “pedido de Pix urgente” com áudio clonado? Conte nos comentários como você treina seus pais e avós, que situações já enfrentou e quais medidas funcionaram — seu relato pode blindar outras famílias.

-

2 pessoas reagiram a isso.